GAPTEQ unterstützt die Authentifizierung Ihrer GAPTEQ-User über Azure Active Directory (Azure AD) und reduziert dadurch Ihren Verwaltungsaufwand im User-Management. Die Einstellungen dazu nehmen Sie bequem über das GAPTEQ-Portal vor.

In diesem Artikel lesen Sie folgende Inhalte:

Konfigurationen von GAPTEQ-Web

1. Einstellungen im Azure AD

1.1 App-Registrierung

Die Nutzung des Azure AD für eine Applikation erfordert eine App-Registrierung.

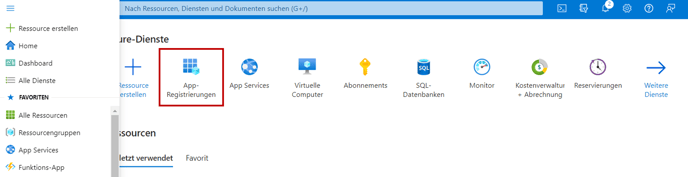

- Gehen Sie dazu in ihr Azure-Portal und legen eine neue App-Registrierung wie folgt an:

- Gehen Sie auf die Ressourcengruppe „App-Registrierungen“ und klicken Sie auf „Neue Registrierung“.

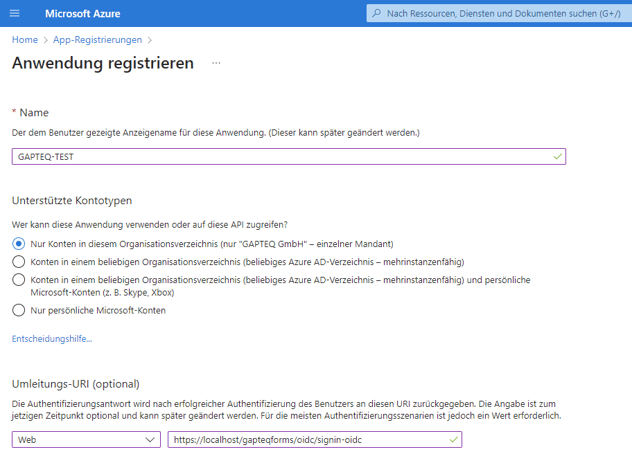

- Geben Sie als Name z.B. „GAPTEQ-TEST“ (→ der Name ist nicht relevant für die Konfiguration, Sie können auch einen anderen Namen angeben).

- Bei dem Reiter „Unterstützte Kontotypen“ wählen Sie „Nur Konten aus in diesem Organisationsverzeichnis (…)“.

- Bei „Umleitungs-URL (optional)“ wählen Sie bei „Plattform auswählen“ den Punkt „Web“ Im Eingabefeld daneben geben Sie an, wie Ihre Installation von GAPTEQ per Web erreichbar ist, mit der Erweiterung „/oidc/signin-oidc“, also z.B.:

„https://www.firmenname.de/gapteqforms/oidc/signin-oidc“ oder

„https://localhost/gapteqforms/oidc/signin-oidc“.

Achtung! Geben Sie hier alles in Kleinbuchstaben an!

-

- Mit Klick auf „Registrieren“ schließen Sie die App-Registrierung ab.

Tipp! Hier sind zwei Angaben wichtig, die Sie am besten gleich in einen Text-Editor kopieren: Anwendungs-ID (Client) und Verzeichnis-ID (Mandant). Diese zwei Werte sind später für die Konfiguration von GAPTEQ relevant.

1.2 Tokenkonfiguration

Die Tokenkonfiguration gibt an, was ein authentifizierter User der Applikation aus dem Azure AD auslesen darf. Für GAPTEQ sind untenstehende Einstellungen notwendig.

- Klicken Sie dazu in der Übersicht der App-Registrierung im linken Bereich auf „Tokenkonfiguration“.

Optionalen Anspruch hinzufügen

- Klicken Sie auf „Optionalen Anspruch hinzufügen“. Es öffnet sich im rechten Seitenbereich ein Fenster, wobei Sie bei „Tokentyp“ den Wert „ID“ auswählen.

- Es erscheint eine Liste – wählen Sie darin die Werte „email“, „family_name“, „given_name“, „verfied_primary_email“, „verified_secondary_email” aus und klicken Sie auf „Hinzufügen“.

- Es erscheint erneut ein Fenster. Markieren Sie dort das Kästchen „Aktivieren Sie die Microsoft Graph-Berechtigung (…)“ und klicken Sie auf „Hinzufügen“.

Gruppenanspruch hinzufügen

- Um einen Gruppenanspruch hinzuzufügen, klicken Sie auf „Gruppenanspruch hinzufügen“

- Es öffnet sich im rechten Seitenbereich ein Fenster. Wählen Sie dort „Sicherheitsgruppen“ und klicken Sie auf „Hinzufügen“.

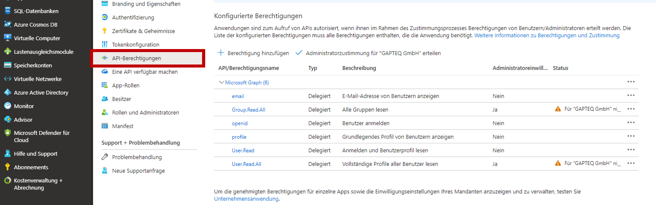

1.3. API-Berechtigungen

Die API-Berechtigung legt fest, was eine Client-Applikation aus dem Azure AD auslesen darf. Damit der GAPTEQ-Designer User und Usergruppen auslesen kann, sind folgende Einstellungen notwendig.

- Gehen Sie dazu in der Übersicht der App-Registrierung im linken Bereich auf „Authentifizierung“.

Plattform hinzufügen

- Klicken Sie auf „Plattform hinzufügen“. Im rechten Bereich erscheint ein Fenster. Wählen Sie „Mobilgerät und Desktopanwendungen“.

- Es erscheint ein weiteres Fenster, wählen Sie „https://login.microsoftonline.com/common/oauth2/nativeclient“ und klicken Sie auf „Hinzufügen“.

API-Berechtigungen setzen

Klicken Sie auf „API-Berechtigungen“ im linken Bereich der Übersicht der App-Registrierung. Sie sehen bereits eine Liste von API-Berechtigungen. Um Berechtigungen hinzufügen, gehen Sie wie folgt vor:

- Klicken Sie auf „Berechtigung hinzufügen“, es erscheint im rechten Bereich ein Fenster, wählen Sie dort „Microsoft Graph“.

- Im folgenden Fenster wählen Sie „Delegierte Berechtigungen“, unten erscheint eine gruppierte Liste.

- Wählen Sie in der Liste in „OpenId-Berechtigungen“ die Felder „email“, „openid“ und „profile“ aus. Weiter unten in der Liste in der Gruppe „Group“ wählen Sie „Group.Read.All“. Nochmals weiter unten in der Liste in der Gruppe „User“ wählen Sie „User.Read“ und „User.Read.All“ aus.

- Klicken Sie dann auf „Berechtigung hinzufügen“. Sie sehen dann eine Liste aller Berechtigungen.

Tipp! Für manche Einträge ist die Administratoreinwilligung notwendig. Sie sehen das in der Spalte „Status“. Um die Administratoreinwilligung zu erteilen, klicken Sie auf „Administratorzustimmung für (…) erteilen“. Bei der folgenden Frage klicken Sie auf „Ja, weitere gewährte Berechtigungen zu konfigurierten Berechtigungen hinzufügen“ und klicken Sie auf „Speichern und weiter“. Es kommt eine weitere Abfrage, bestätigen Sie diese.

2. Konfiguration von GAPTEQ

Über das GAPTEQ-Portal können Sie nun die GAPTEQ-spezifischen Konfigurationen vornehmen.

- Gehen Sie dazu im GAPTEQ-Portal unter Ihre "Abonnements" und navigieren zu dem Bereich "Infrastruktur".

- Hier haben Sie die Möglichkeit, Azure AD über die Checkbox auf on / off bzw. true / false zu setzen.

- Geben Sie zu guter Letzt Ihre Parameter für die Anwendungs-ID (Client) bzw. die Verzeichnis-ID (Mandant) an.

…

„AzureAd“: true,

„TenantId“: „<your TenantId>„,

„ClientId“: „<your ClientId>„,

…

Sie wollen Azure Active Directory auch in Ihrer on Premise Umgebung einrichten?

Lese Sie hier, wie Sie dabei vorgehen.