Single-Sign-On für GAPTEQ-Applikationen im internen Netzwerk (Intranet) setzen Sie mit Integrierter Windows-Authentifizierung für AD-User einfach um und erhöhen den Benutzerkomfort.

In diesem Artikel lesen Sie folgende Inhalte:

Windows-Authentifizierung im ISS Webserver aktivieren

Windows-Authentifizierung in GAPTEQ aktivieren

Windows-Authentifizierung im Firefox aktivieren

Ihre Voraussetzungen, um integrierte Windows-Authentifizierung umzusetzen:

- GAPTEQ-Server für den Betrieb mit einem Active Directory User konfigurieren (Feature Tipp zum Microsoft Active Directory)

- Betrieb im internen Netzwerk mit dem Microsoft Active Directory (AD)

- Login nur noch für Active Directory User möglich (Bitte beachten: lokale GAPTEQ-User können sich in dieser Konfiguration nicht mehr anmelden)

- AD-User benötigt Leserechte für das Verzeichnis GAPTEQ-Web

Notiz! Während Internet Explorer, Edge, Chrome und Opera die Integrierte Windows-Authentifizierung automatisch per Voreinstellung unterstützen, muss die Funktionalität für den Firefox erst aktiviert werden.

Tipp! Die Anmeldung am Repository im GAPTEQ-Designer ist von der Anwendung der Integrierten Windows-Authentifizierung nicht betroffen und funktioniert weiterhin mit direkter Eingabe von Username und Passwort.

Dateirechte GAPTEQ Web

Nach der Installation von GAPTEQ-Web müssen AD-User auf diesen Ordner lesend zugreifen können (C:\Program Files (x86)\GAPTEQ\GAPTEQ Web 3.x).

Bitte berechtigen Sie nach der Installation und nach einem Upgrade Ihre AD-User für lesenden Zugriff auf den GAPTEQ Web Ordner und enthaltene Dateien.

1. Windows-Authentifizierung im IIS Webserver aktivieren

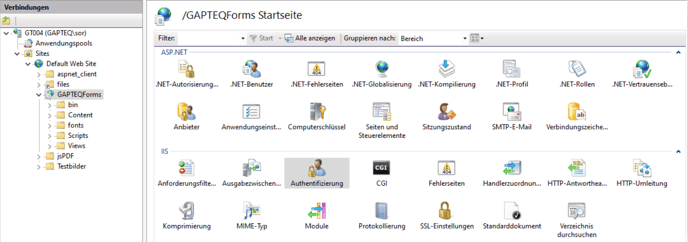

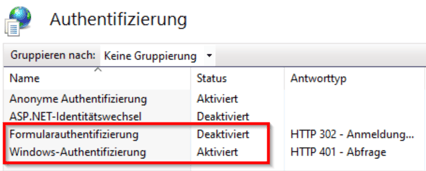

- Wählen Sie im IIS Manager bei "Sites" > "Default Web Site" > "GAPTEQForms" im Bereich "Authentifizierung".

- "Anonyme Authentifizierung" muss aktiviert bleiben, um öffentliche Seiten, die keine Anmeldung erfordern, auszuliefern.

- "Windows-Authentifizierung" wird aktiviert

- Alle anderen Methoden müssen deaktiviert werden.

2. Windows-Authentifizierung in GAPTEQ aktivieren

- Öffnen Sie die appSettings Datei mit Texteditor zur Bearbeitung:

C:\Program Files (x86)\GAPTEQ\GAPTEQ Web 3.x\appSettings.json

- Setzten Sie bei appSettings IntegratedSecurity den Wert auf „true“

…

<appSettings>

<add key=“app:RequireSsl“ value=“false“/>

<add key=“app:RowLimit“ value=“100000″/>

<add key=“app:IntegratedSecurity“ value=“true“/>

</appSettings>

<system.web>

…

<sessionState timeout=“20″/>

…

<system.web>

3. Windows-Authentifizierung im Firefox aktivieren

Notiz! Ein pauschales Freischalten für SSO ist in Firefox nicht vorgesehen. Alle Hosts, die für SSO erlaubt werden sollen, müssen einzeln angegeben werden. Dies lässt sich in der Browser-Konfiguration oder über Gruppenrichtlinien erledigen.

Für eine Konfiguration über Gruppenrichtlinie kontaktieren Sie bitte ihren System Administrator.

Feature aktivieren im Firefox Browser

- Geben Sie in der Adresszeile des Firefox Browsers folgenden Befehl eingeben:

Nach Bestätigung des Risikohinweises öffnet sich die Konfigurationsseite.about:config

- Suchen Sie nach

network.automatic

und wählen in der Trefferliste:

network.automatic-ntlm-auth.trusted-uris

- In dem Eingabefeld werden die Host-Namen angegeben. Mehrere Hosts werden mit Komma getrennt.